题目分析:

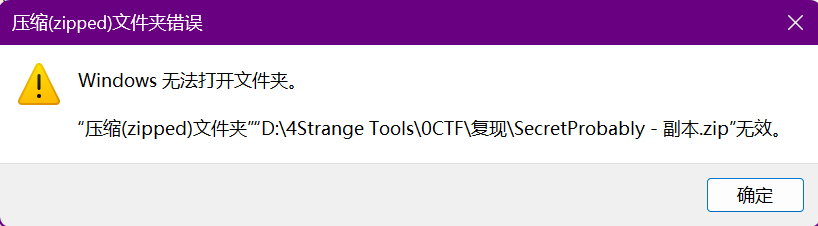

题目文件为一个压缩包,直接解压

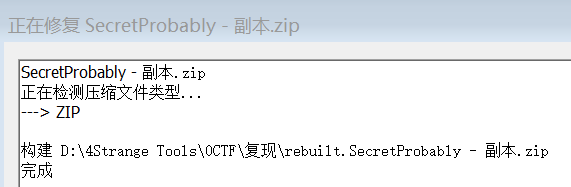

无法正常解压,考虑zip文件损坏的情况,使用winrar修复再尝试解压

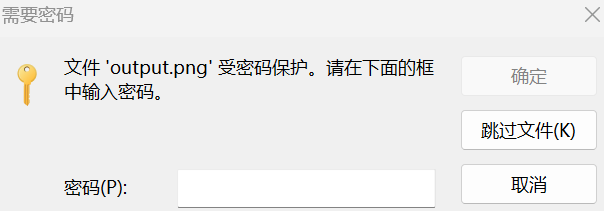

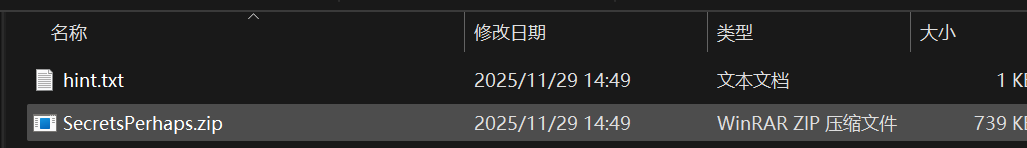

发现弹出输入密码弹窗,全部跳过后可以发现解压出一个hint.txt

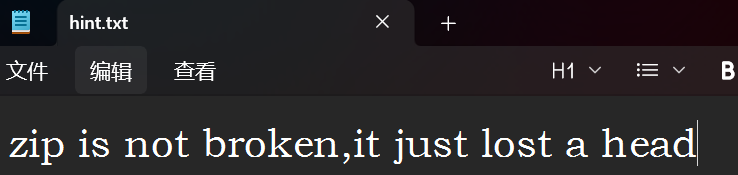

提示说zip文件没有损坏,只是少了一个头

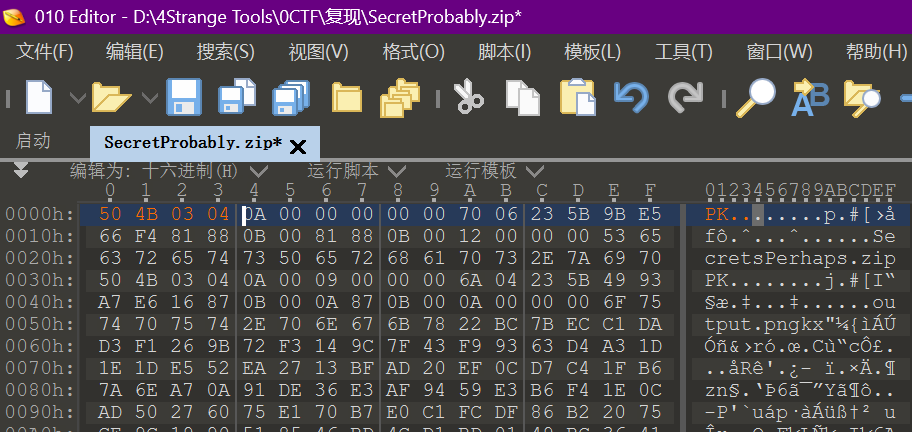

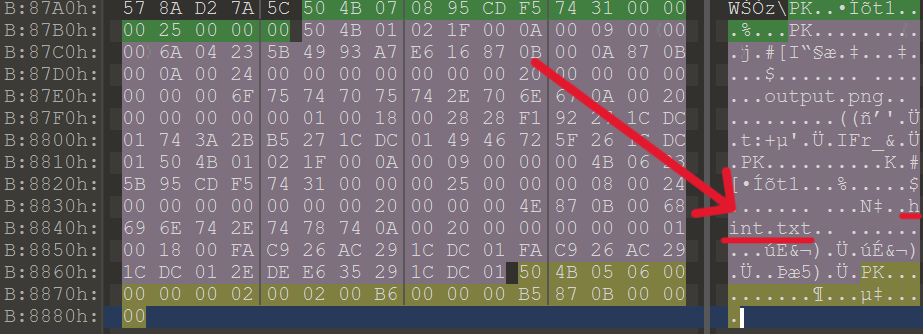

使用010 editor打开原始压缩包(不是修复后的)并添加zip头,zip头应该以50 4B 03 04开头,这里少了,我们把它加上去

保存后解压,发现仍然需要密码,首先需要排除伪加密的情况

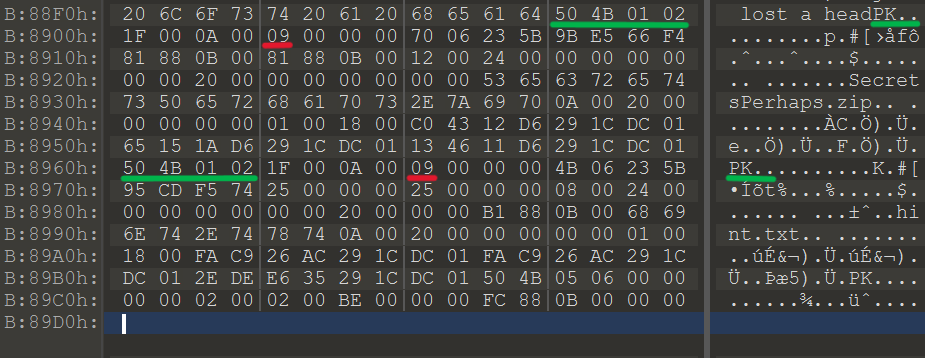

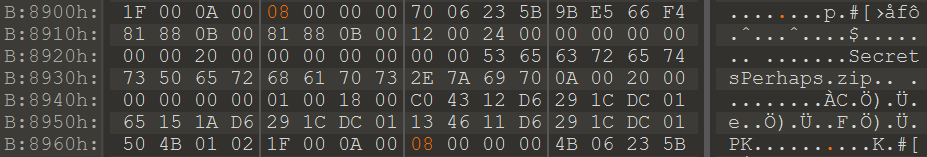

在010 editor中检查加密标记字段,在尾部中央目录项(50 4B 01 02)(两个分别对应包中的两个文件)中发现了加密标记字段,09为加密

把这两个09都改为08(非加密)后再尝试解压

成功解压,看来确实是伪加密

里面除了hint.txt还有一个看上去和外面一层zip一样的压缩包,尝试解压后需要密码,因为外层已经有了一层伪加密了,这层先不考虑伪加密的情况。

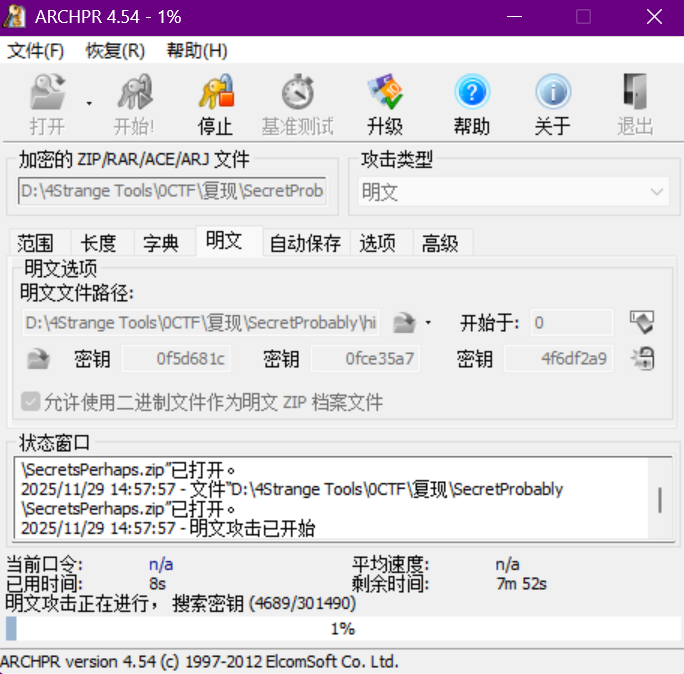

用010 editor查看该压缩包发现其中也有一个叫hint.txt的文件,因为我们已经有了一个未加密的hint.txt所以尝试用明文攻击来破解密码(已知一个文件的加密版本和非加密版本可以据此倒推出加密密码)

把已知的hint.txt以zip格式压缩,和加密压缩包放入ARCHPR工具选择明文攻击(hint.zip作为明文文件)

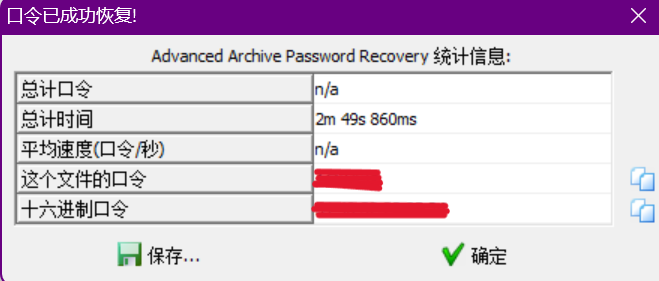

破解出了密码

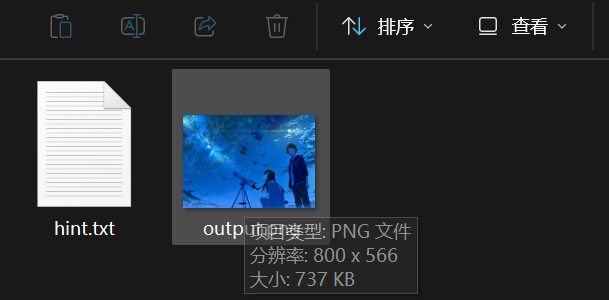

解压出一个png图片output.png

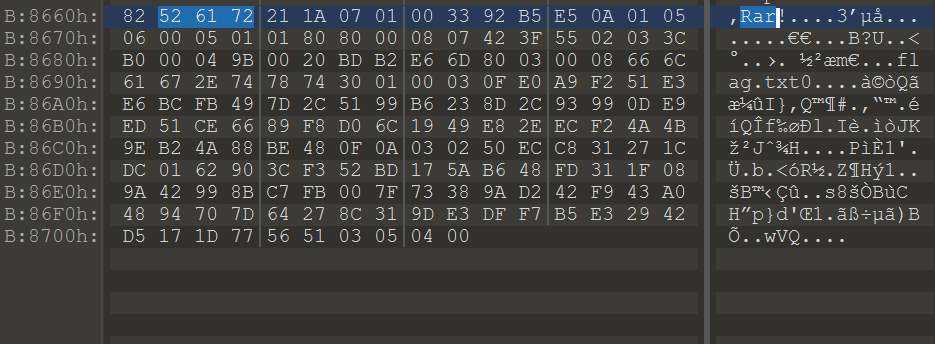

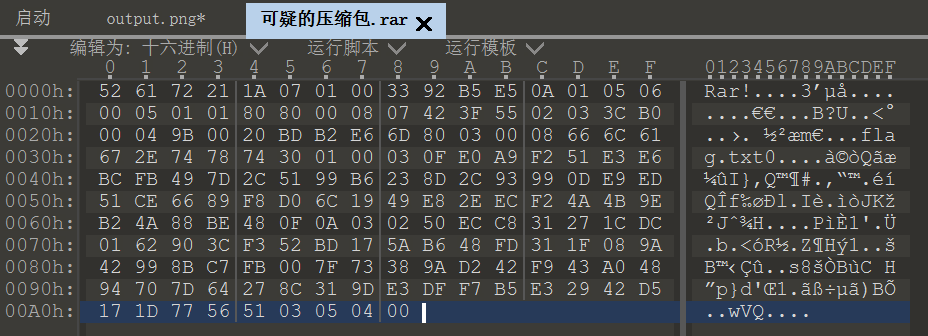

先用010 editor看看图片中是否插入了额外信息

发现png结尾藏了一个rar压缩包,并且里面有flag.txt,说明马上就能拿到最终答案了!

直接把这一段剪切到新文件中保存

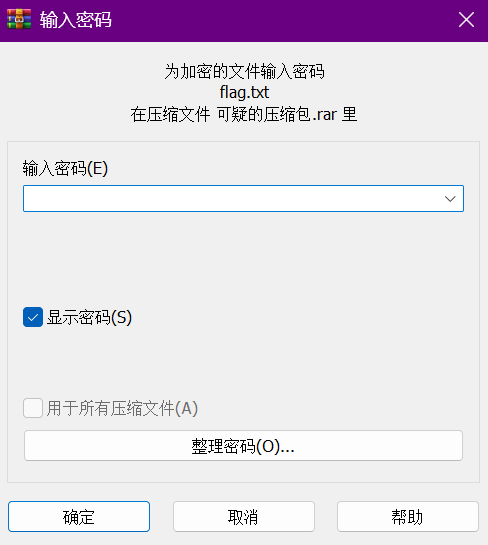

尝试解压发现又要密码

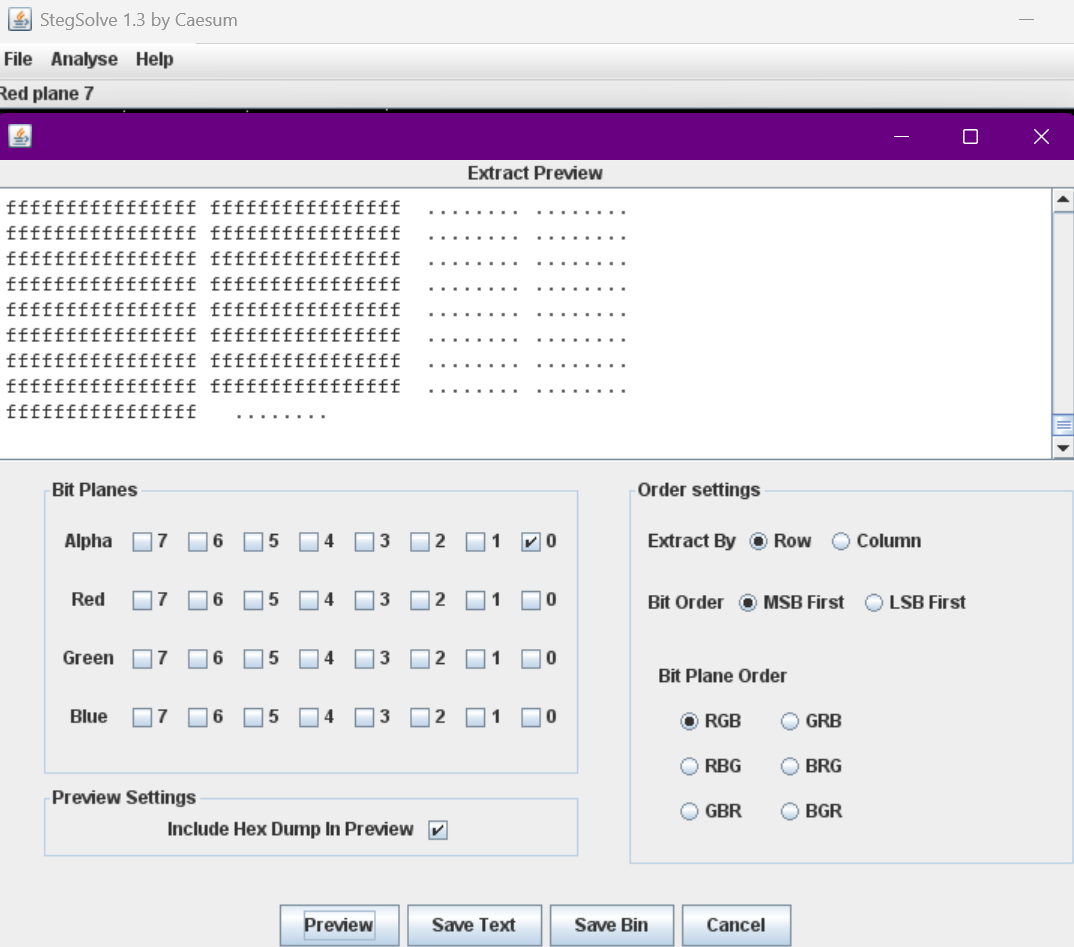

现在密码很可能藏在图片中,我们已经检查过了png的二进制文件,现在密码很可能隐写在图片的像素中

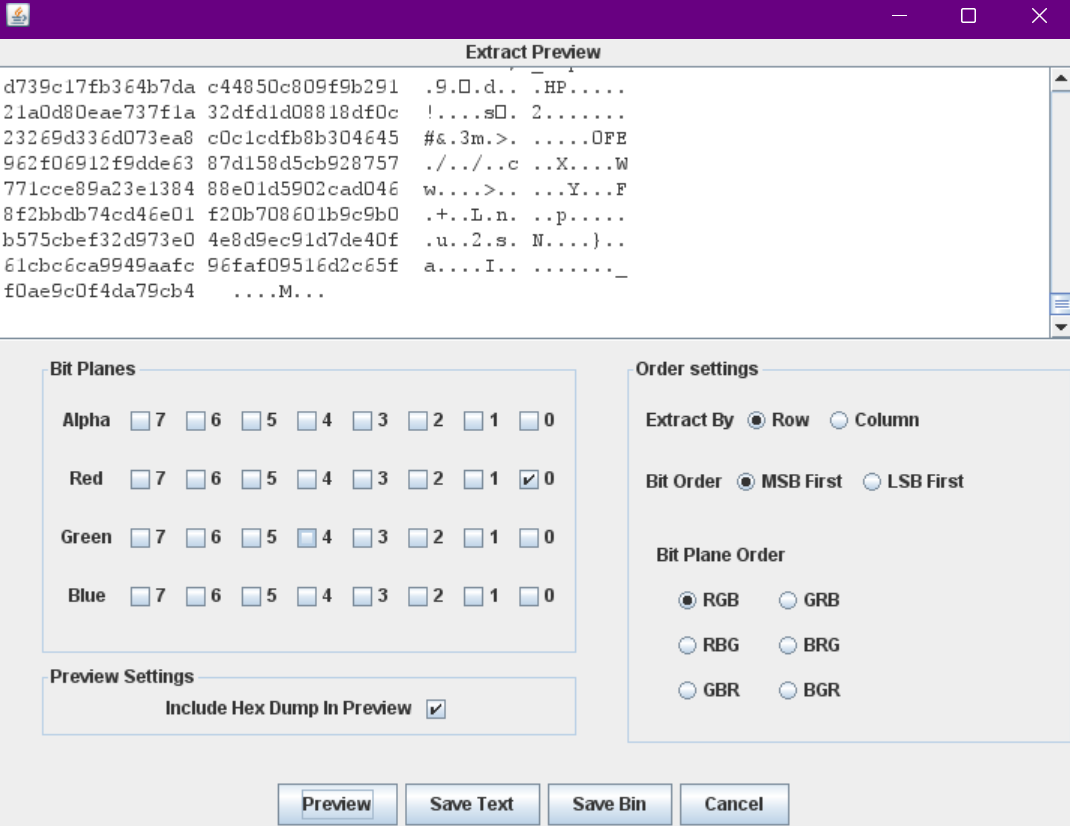

使用Stegsolve.jar工具分析该图片。由于在首页的快捷分析中没有看到有效信息,所以在data extract里再分析,优先检查各通道的最低位(图像的高位平面(如 7、6 位)决定了颜色的主要信息(人眼可见),而低位平面(如 0、1 位)通常存储冗余数据,常被用于隐写)

发现红色通道最低位有东西

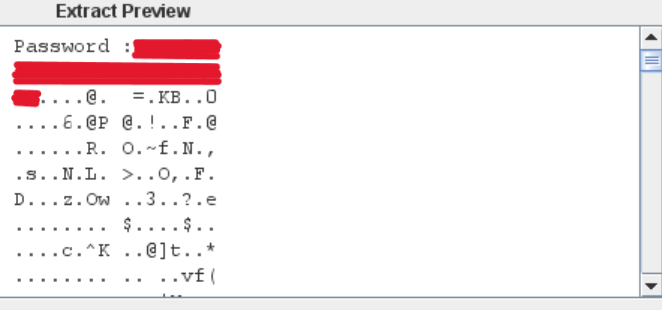

翻到顶可以看到密码

使用该密码即可解压上面的rar压缩包获取flag